El troyano Ransomeware

últimamente ha sido muy popular bajo la denominación de “troyano policía”, debido a que tras la infección el equipo de la victima aparecía bloqueado

mostrando una supuesta pagina falsa de la policía en la que indicaba que el

usuario era sospechoso de ciertos delitos y que su equipo se mantendría

bloqueado hasta que no se pagara la multa equivalente a cierta cantidad

monetaria.

En esta

ocasión se ha localizado una versión similar con la misma técnica de fraude

pero esta vez simulando que ha infringido un delito relacionado con los

derechos de autor y solicitando el pago de la correspondiente sanción.

Cuando el

equipo del usuario ha sido infectado, el troyano redirige la navegación del

usuario hacia el enlace malicioso

hXXp://invalid-crew.com/start.php

que

comprobará la configuración del idioma que tenga el usuario instalado en el

navegador para mostrar la pantalla falsa en el idioma del usuario, simulando

además las instituciones legitimas de dicho país que se dedican a proteger los

derechos de autor y propiedad intelectual.

Para los

usuarios españoles el troyano llevará hacia la dirección:

hXXp://invalid-crew.com/payz/iframe_ES.php

Que

mostrará la siguiente pantalla simulando provenir de las SGAE:

Para

Portugal: hXXp://invalid-crew.com/payz/iframe_PT.php

Para

Italia: hXXp://invalid-crew.com/payz/iframe_IT.php

Para

Francia: hXXp://invalid-crew.com/payz/iframe_FR.php

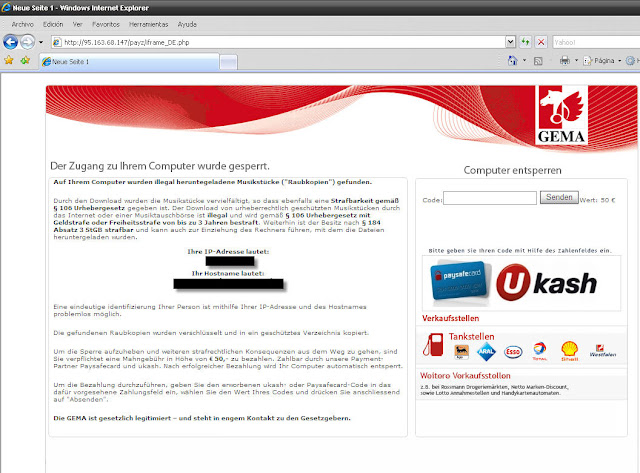

Para

Alemania: hXXp://invalid-crew.com/payz/iframe_DE.php

El dominio

invalid-crew.com esta alojado en la

IP 95.163.68.147 perteneciente al proveedor Digital Networks

CJSC de Rusia.

Las

pantallas de acceso al Panel de Control del troyano se ha localizado en las

direcciones:

hXXp://invalid-crew.com/admin/login.php

y

hXXp://invalid-crew.com/bull/login.php

También se

ha localizado el Panel de control de la BOTNET

ZEMRA

hXXp://invalid-crew.com/abc/admin/

Este panel

controla 5384 equipos de usuarios infectados, existiendo un porcentaje bastante

alto de usuarios latinos con su equipo comprometido.

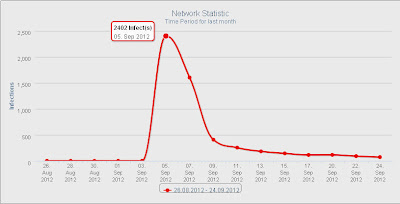

Según el

menú estadístico de seguimiento de bots infectados, la propagación de malware

se inicio el 3 de septiembre , siendo el día pico de infecciones el 5 de Septiembre

con 2402 equipos infectados:

También se

puede visualizar en este panel el seguimiento de las tareas de descarga de los

distintos binarios maliciosos en los equipos de los usuarios zombies.

Todavía

están activos los vectores de infección de los troyanos:

hXXp://95.163.68.147/abc/rat.exe

hXXp://95.163.68.147/abc/rat1.exe

hXXp://95.163.68.147/abc/fud.exe

hXXp://95.163.68.147/abc/server.exe

hXXp://95.163.68.147/abc/cgg.exe

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.